6 Minuty

Spadek strat w kryptowalutach, ale ryzyka pozostają

W grudniu odnotowano wyraźne zmniejszenie liczby kradzieży i exploitów w ekosystemie kryptowalut: firma zajmująca się bezpieczeństwem blockchain PeckShield raportuje, że łączna wartość strat wynikających z ataków i błędów exploitu spadła do około 76 milionów dolarów, co stanowi redukcję rzędu 60% w porównaniu z listopadowymi 194,2 mln USD. Ten spadek jest optymistycznym sygnałem dla rynku i infrastruktury blockchain, jednakże incydenty o wysokim profilu wciąż powodują wielomilionowe straty, co podkreśla utrzymujące się luki w zabezpieczeniach portfeli, protokołów oraz procesów zarządzania kluczami.

Skąd pochodziły straty: znaczące incydenty w grudniu

PeckShield zidentyfikował w ubiegłym miesiącu 26 istotnych exploitów. Jeden z użytkowników stracił szacunkowo 50 milionów dolarów w wyniku ataku typu "address poisoning" — oszustwa polegającego na wykorzystaniu adresów portfela o łudząco podobnej postaci, które mają na celu nakłonienie ofiary do wysłania środków na adres kontrolowany przez napastnika. Atakujący często konstruują adresy, które zgadzają się z pierwszymi i ostatnimi czterema znakami prawidłowego adresu, licząc na to, że odbiorca wybierze "zatruwający" adres z historii transakcji bez weryfikacji całego ciągu znaków. Ten rodzaj oszustwa wykorzystuje ograniczenia interfejsów użytkownika oraz naturalne skróty w zachowaniach użytkowników przy powtarzalnych płatnościach.

Środki utracone w wyniku ataków kryptowalutowych w grudniu

Kolejna znacząca strata — około 27,3 miliona dolarów — wynikała z wycieku klucza prywatnego w kompromitacji portfela wielopodpisowego (multi-signature). Incydenty tego typu pokazują, że zarówno socjotechnika (phishing, manipulacja ofiarą), jak i błędy w zarządzaniu kluczami prywatnymi pozostają wśród głównych przyczyn dużych strat w sektorze kryptowalut. W praktyce mechanizmy wielopodpisowe, choć teoretycznie zwiększają bezpieczeństwo, mogą stać się słabe w wyniku nieodpowiedniej konfiguracji, centralizacji podpisów lub ujawnienia fragmentów kluczy przez zewnętrzne usługi.

Główne wektory ataków: portfele przeglądarkowe i exploity protokołów

Wśród najbardziej komentowanych naruszeń z grudnia znalazł się atak na Trust Wallet (okres świąteczny), który spowodował wyciek około 7 milionów dolarów z rozszerzenia przeglądarkowego, oraz exploit o wartości 3,9 miliona dolarów wymierzony w protokół Flow. Portfele działające w przeglądarce (tzw. hot wallets) są, ze względu na stałe połączenie z internetem i integrację z dApps, bardziej narażone na określone wektory ataku — w tym złośliwe rozszerzenia, cross-site scripting (XSS) w dAppach, kompromitacje API oraz ataki na łańcuch dostaw oprogramowania. W porównaniu z rozwiązaniami offline (cold wallets) narażenie na zdalne przejęcie jest statystycznie wyższe, jednak hot wallets oferują wygodę i natychmiastowy dostęp, co sprawia, że wiele osób i instytucji stosuje modele hybrydowe.

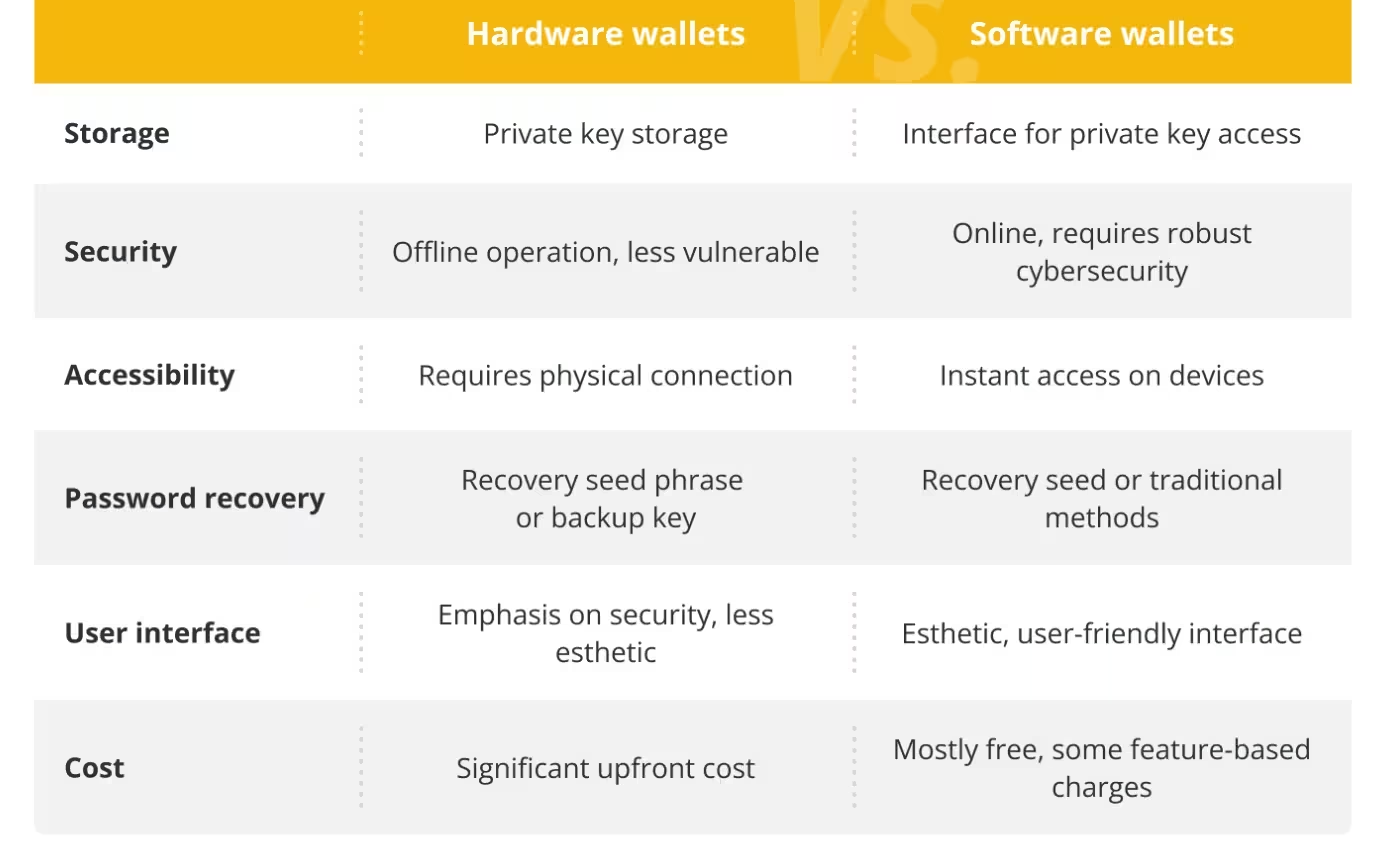

Różnice między portfelami sprzętowymi a programowymi

Najlepsze praktyki, by ograniczyć ryzyko

Użytkownicy indywidualni i instytucje mogą znacząco zredukować ryzyko, stosując wielowarstwowe podejście do bezpieczeństwa. Najlepsze praktyki obejmują zarówno techniczne zabezpieczenia, jak i procedury operacyjne, polityki zarządzania ryzykiem oraz szkolenia personelu. Poniżej przedstawiamy rekomendowane działania operacyjne i techniczne, które są zgodne z obecnymi standardami branżowymi w zakresie bezpieczeństwa blockchain i zarządzania kluczami prywatnymi.

- Używanie portfeli sprzętowych (hardware wallets) do długoterminowego przechowywania prywatnych kluczy — urządzenia te przechowują klucze w trybie offline (air-gapped) i znacząco obniżają ryzyko zdalnego przejęcia. Przy wyborze urządzenia warto zwrócić uwagę na weryfikowane mechanizmy bezpiecznego chipu, obsługę standardów open-source firmware, oraz wsparcie producenta w zakresie aktualizacji bezpieczeństwa.

- Wdrażanie solidnych polityk wielopodpisowych (multisig) oraz rotacja kluczy — rozdzielenie odpowiedzialności pomiędzy niezależne strony, stosowanie progów podpisów oraz regularne odnawianie kluczy zmniejsza ryzyko pojedynczego punktu awarii. Dla instytucji warto rozważyć hybrydowe modele: część środków w zimnym przechowywaniu z długim okresem przechowywania, a część w systemach wielopodpisowych z kontrolą operacyjną i audytami wewnętrznymi.

- Weryfikowanie każdego znaku w adresie odbiorcy przed wysłaniem środków — pełna weryfikacja adresu, łącznie z kontrolą checksuma (jeśli dostępna), jest kluczowa do neutralizowania ataków opartych na "address poisoning". Nie polegaj na szybkim wyborze z historii transakcji ani na krótkich etykietach; w miarę możliwości korzystaj z mechanizmów weryfikacji on-chain lub potwierdzeń poza łańcuchem w przypadku dużych transferów.

- Regularne aktualizowanie rozszerzeń przeglądarki i oprogramowania portfela, a także ostrożność przy łączeniu z zewnętrznymi dApps — aktywnie ograniczaj uprawnienia (scopes) aplikacji, audytuj integracje i korzystaj z narzędzi do izolacji sesji przeglądarki. Rozważ użycie dedykowanych profili przeglądarki lub kontenerów przeglądarkowych dla połączeń z dApps, aby zminimalizować ryzyko cross-site oraz nieautoryzowanego dostępu do portfela.

Powyższe rekomendacje warto uzupełnić o dodatkowe praktyki: wdrożenie procesów incident response (procedury reagowania na incydenty), tworzenie kopii zapasowych w sposób bezpieczny i odporny na manipulacje (np. seed phrases przechowywane w zaszyfrowanych, fizycznych depozytach), oraz korzystanie z usług insurance i custodianów tylko po przeprowadzeniu due diligence. Dla firm i projektów DeFi kluczowe są również regularne audyty smart kontraktów, bug bounty programs oraz transparentne raportowanie ryzyk.

Techniczne detale, które warto rozważyć przy implementacji zabezpieczeń na poziomie portfela i infrastruktury: wykorzystanie hardware security modules (HSM) dla kluczy używanych w usługach custodialnych, separacja ról i uprawnień w systemach operacyjnych, stosowanie wielopoziomowej autoryzacji (MFA) dla dostępów administracyjnych oraz szyfrowanie wszystkich kopii zapasowych kluczy i fraz nasiennych przy użyciu algorytmów rekomendowanych przez branżę (np. AES-256). Monitorowanie anomalii on-chain przy użyciu narzędzi analitycznych (np. forensics blockchain) pozwala szybko wychwycić nieprawidłowe transfery i potencjalne wycieki.

Perspektywy dla bezpieczeństwa blockchain

Spadek skradzionej wartości o około 60% to dobry znak, ale krajobraz zagrożeń nieustannie się zmienia — ataki na łańcuch dostaw (supply-chain attacks), wycieki kluczy prywatnych oraz kampanie socjotechniczne pozostają aktywne i ewoluują. Dla traderów, deweloperów i instytucji działających w przestrzeni kryptowalut kluczowe jest zachowanie czujności oraz inwestowanie w przetestowane rozwiązania do zabezpieczania portfeli i zarządzania kluczami. Oprócz technologii, równie ważne są procesy operacyjne, edukacja użytkowników i współpraca między firmami zajmującymi się bezpieczeństwem oraz organami regulacyjnymi.

Przyszłe kierunki rozwoju zabezpieczeń obejmują szersze przyjęcie standardów interoperacyjnych dla portfeli i protokołów kluczy, rozwój bezpiecznych elementów sprzętowych w nowych form factorach (np. integracja z urządzeniami mobilnymi z bezpiecznymi enklawami), oraz powszechniejsze wdrażanie rozwiązań threshold signatures, które łączą zalety multisig z większą ergonomią operacyjną. Jednocześnie rośnie rola narzędzi do monitoringu on-chain oraz automatyzacji reagowania na incydenty, co pozwoli szybciej ograniczać rozmiar strat i identyfikować źródła ataków.

Dla projektów DeFi i zespołów produktowych ważne jest, by traktować bezpieczeństwo jako proces ciągły: projektować z myślą o odporności (resilience), regularnie testować komponenty poprzez red teamy i audyty, oraz prowadzić przejrzystą komunikację z użytkownikami w razie wykrycia podatności. W dłuższej perspektywie zwiększona dojrzałość praktyk bezpieczeństwa w całym łańcuchu wartości — od developmentu, przez deployment, aż po obsługę klienta — będzie jednym z kluczowych czynników zmniejszających ryzyko i zwiększających zaufanie do ekosystemu kryptowalut.

Źródło: cointelegraph

Zostaw komentarz