8 Minuty

Użytkownicy MetaMask ostrzeżeni przed przekonującym fałszywym phishingiem 2FA

Badacze bezpieczeństwa z obszaru blockchain ostrzegają przed wyrafinowaną kampanią phishingową ukierunkowaną na użytkowników MetaMask, która podszywa się pod proces dwustopniowej weryfikacji (2FA), by skłonić ofiary do ujawnienia frazy seed (mnemonic). Ten rodzaj oszustwa pojawia się w ramach fali incydentów związanych z kradzieżą z portfeli oraz złośliwymi rozszerzeniami Chrome, które w ostatnich tygodniach dotknęły kilka popularnych portfeli kryptowalutowych.

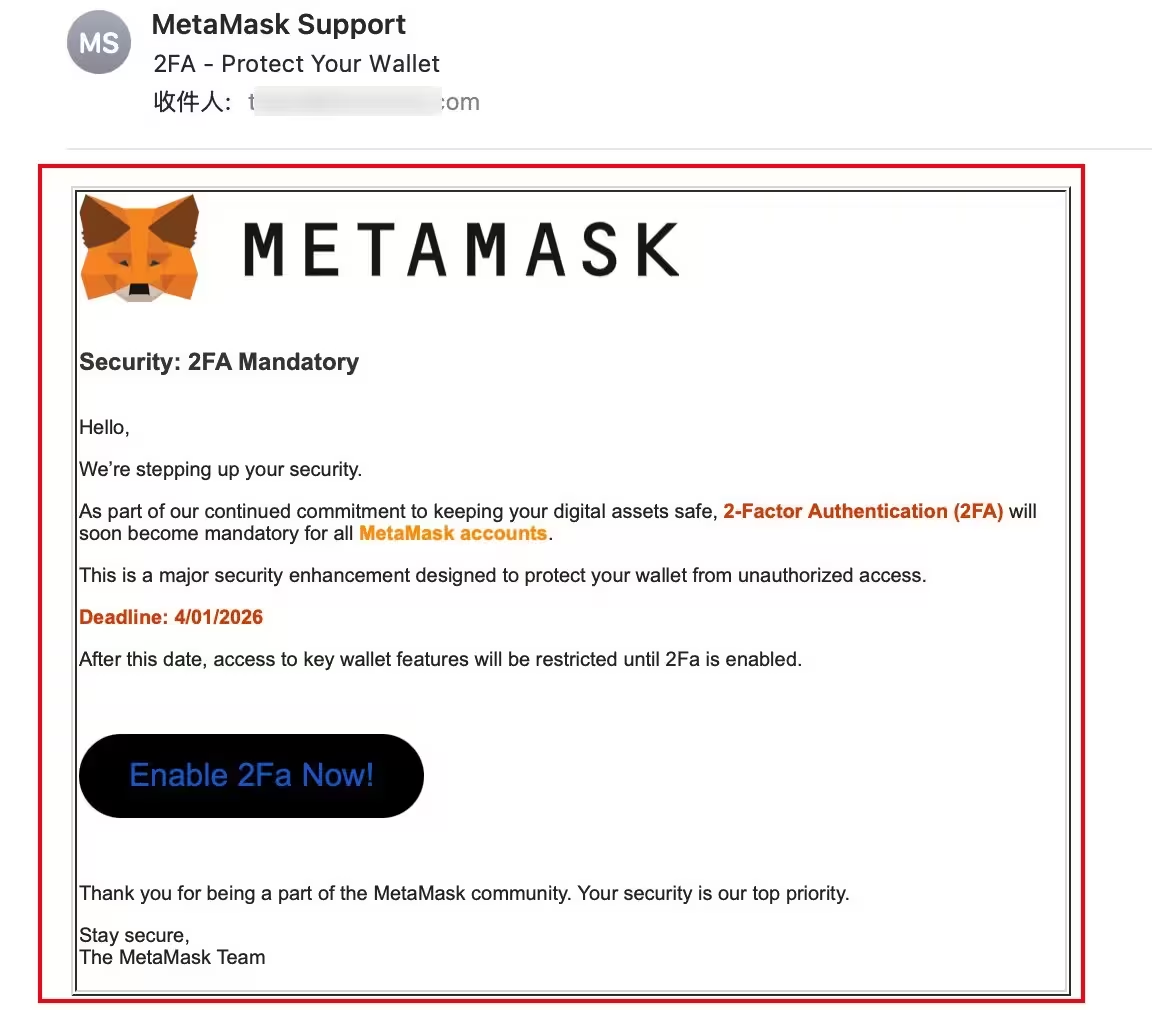

Według raportu firmy bezpieczeństwa SlowMist atak zaczyna się od spreparowanego e-maila z brandingiem MetaMask, który wywiera presję na odbiorcę, nakłaniając do natychmiastowego „włączenia 2FA”. Wiadomość jest zaprojektowana tak, by wywoływać poczucie nagłości i zaufania — imituje oficjalne materiały, a nawet zawiera licznik czasu, co ma wymusić pospieszne działanie i ograniczyć krytyczne sprawdzenie treści.

Sfałszowany e-mail wysłany przez atakujących

Jak działa oszustwo: fałszywy proces, realna kradzież

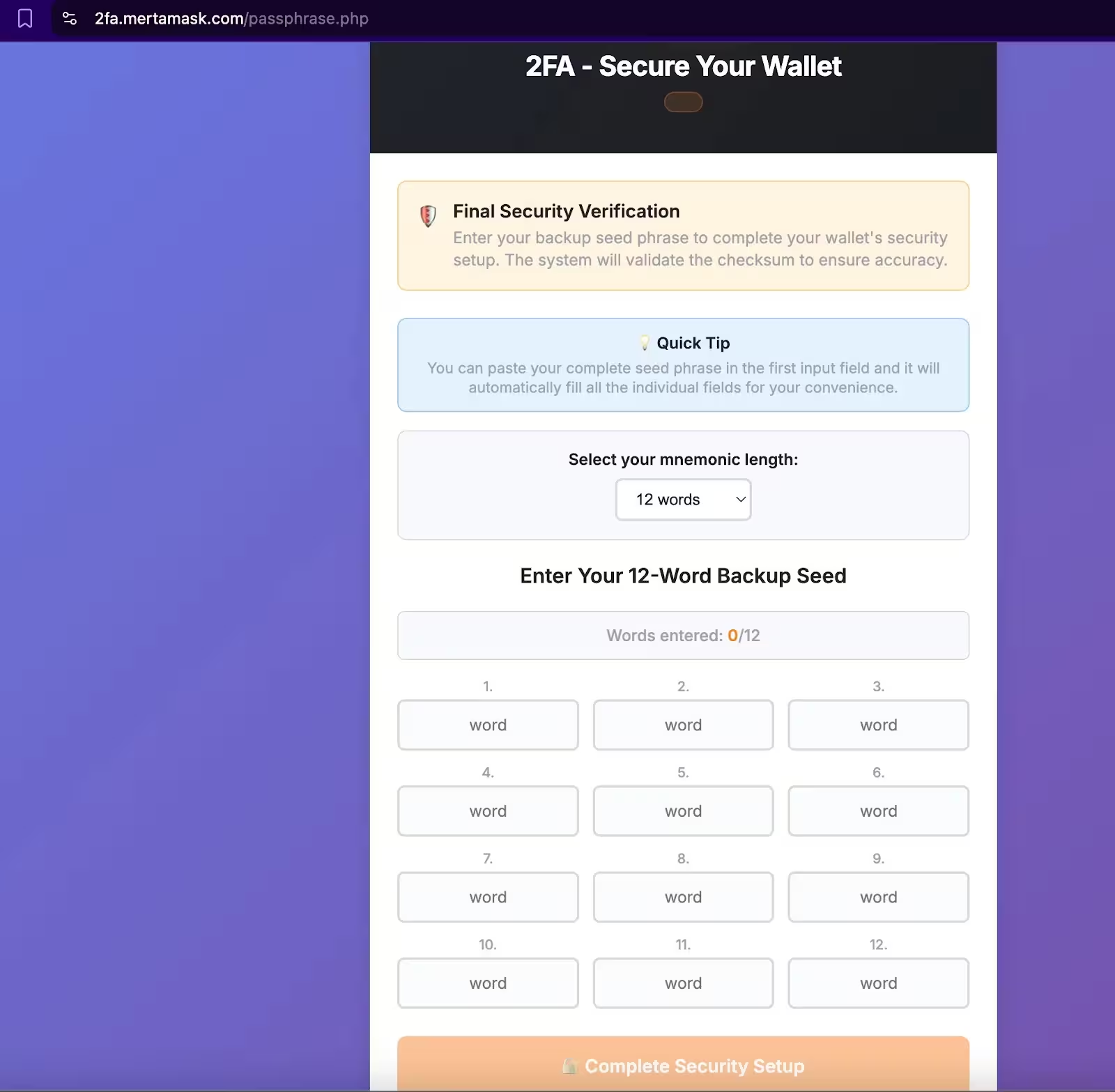

Po kliknięciu przycisku „Enable 2FA Now” użytkownik jest przekierowywany na złośliwą stronę kontrolowaną przez napastnika. Strona ta prezentuje udawany proces weryfikacji, jednak jej jedynym celem jest wyłudzenie frazy mnemonic (seed phrase). Po wpisaniu przez użytkownika pełnej frazy, atakujący mogą zaimportować portfel w swoim środowisku, uzyskać dostęp do środków i wypłukać aktywa zarówno z sieci kompatybilnych z EVM (Ethereum Virtual Machine), jak i z innych obsługiwanych łańcuchów.

Technicznie rzecz biorąc, oszustwo wykorzystuje psychologiczne metody socjotechniczne (np. FOMO — Fear Of Missing Out, presja czasowa) oraz podstawowe techniki spoofingu URL i brandingu. Z punktu widzenia bezpieczeństwa: atakujący realizują atak w kilku etapach — najpierw zdobywają adresy e-mail (np. przez wycieki, listy mailingowe lub automatyczne skanowanie), potem wysyłają ukierunkowane wiadomości z fałszywą treścią i linkami do phishingu, a na końcu, mając dostęp do frazy, tworzą kopię portfela i inicjują transakcje drain (wyciąganie środków). Warianty tego typu ataków mogą obejmować dodatkowe mechanizmy, jak złośliwe skrypty, przekierowania przez pośrednie domeny czy wykorzystanie certyfikatów TLS dla pozornej wiarygodności.

Złośliwa strona prosząca użytkowników o wpisanie frazy seed

Wskazówki i oznaki oszustwa

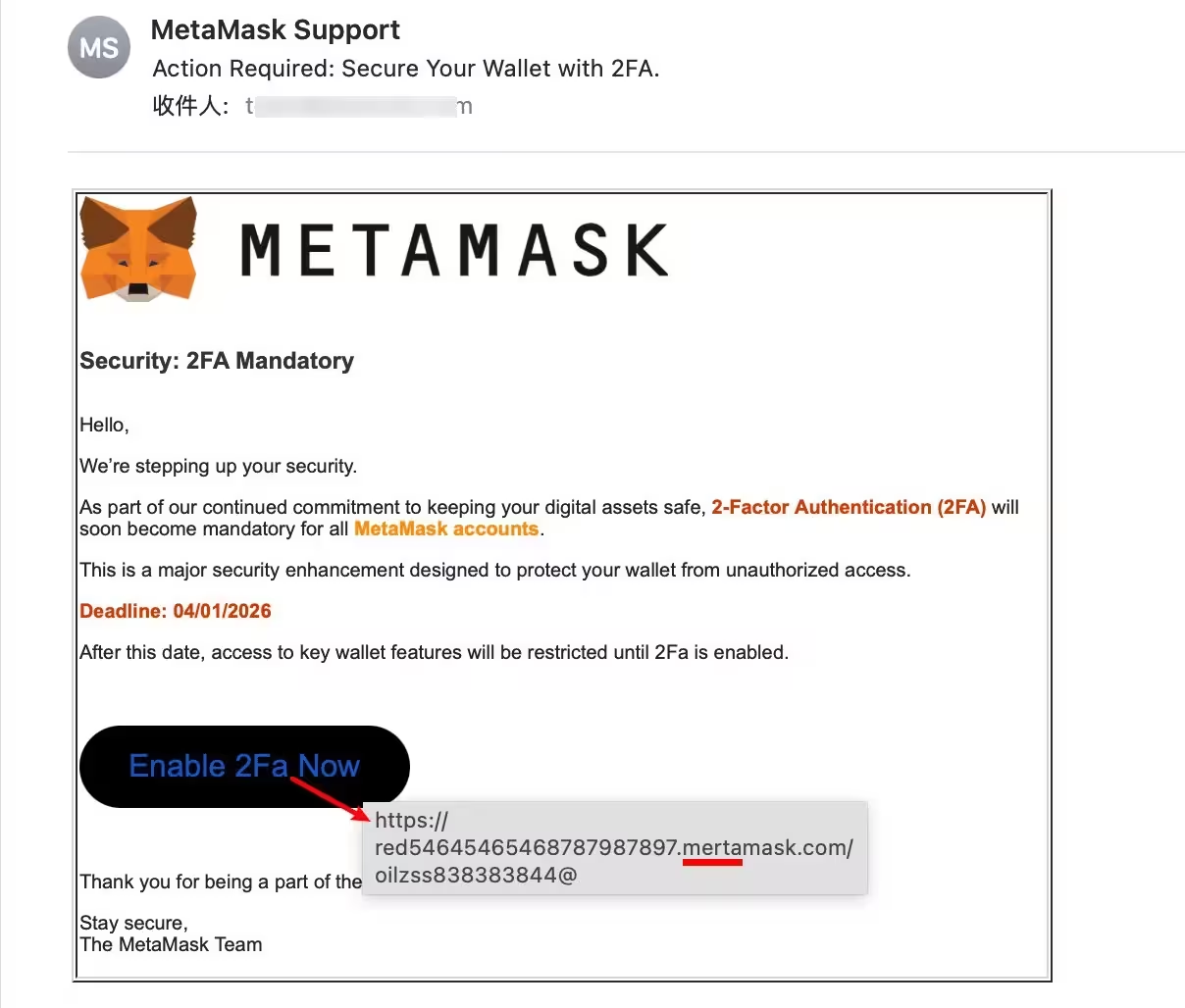

Chociaż spreparowany e-mail może wyglądać wiarygodnie, istnieje kilka sygnałów ostrzegawczych, które pozwalają go zidentyfikować jako próbę phishingu. Typowe wskaźniki to subtelne literówki w adresie URL lub treści wiadomości — w analizowanym przypadku ofiary były przekierowywane na adres napisany „mertamask” zamiast „metamask” — niespójności w designie, niezgodności w logo lub użyciu kolorów, a także adresy nadawców pochodzące z ogólnych lub niezwiązanych domen, jak Gmail czy inne publiczne serwisy pocztowe.

Dodatkowo warto zwrócić uwagę na: niespodziewane żądania natychmiastowego działania, linki prowadzące przez skracacze adresów URL lub domeny z podejrzanymi sufiksami, brak personalizacji wiadomości (np. brak imienia odbiorcy, kiedy powinna być obecna), a także prośby o podanie informacji, których prawdziwe usługi nie wymagają (frazy seed, prywatne klucze). Z technicznego punktu widzenia warto sprawdzić nagłówki e-maili (headers), przeanalizować domeny za pomocą narzędzi typu WHOIS i skorzystać z sandboxów lub usług weryfikujących reputację domen.

Literówki w sfałszowanych e-mailach

Ważne: MetaMask nie wysyła niezamówionych e-maili z prośbą o weryfikację konta, włączenie 2FA ani o przesłanie frazy seed. Każde żądanie ujawnienia mnemoniców lub prywatnych kluczy jest natychmiastowym czerwonym światłem — nigdy ich nie udostępniaj. Użytkownicy powinni weryfikować e-maile, sprawdzając domenę nadawcy, najeżdżając kursorem (hover) na linki, by podejrzeć rzeczywisty cel linku, oraz przechodząc bezpośrednio na oficjalne strony lub do oficjalnych sklepów z rozszerzeniami zamiast klikać w linki zawarte w wiadomościach. W praktyce oznacza to wpisanie adresu strony ręcznie w przeglądarce lub użycie zaufanego zakładki, a także sprawdzenie komunikatów i aktualności na stronach producentów portfeli i w oficjalnych kanałach komunikacji (Twitter, blogi, strony z dokumentacją).

Kontext: inne ostatnie ataki na portfele i luki w rozszerzeniach

Ta kampania phishingowa pojawia się po serii incydentów związanych z atakami na portfele kryptowalut. Badacz cyberbezpieczeństwa Vladimir S. niedawno nagłośnił powiązaną, fałszywą aktualizację MetaMask, która była dystrybuowana do ofiar i według analiz mogła być elementem szerszego schematu wyprowadzania środków z portfeli. Dochodzenia on-chain prowadzone przez analityków, takich jak ZachXBT, wskazywały, że w wielu przypadkach straty per portfel były relatywnie niskie (poniżej 2 000 USD), ale skala ataku objęła dużą liczbę adresów across wielu łańcuchów, co w sumie dawało istotne straty.

Inny znaczący incydent dotyczył rozszerzenia przeglądarkowego Trust Wallet. Według zgłoszeń napastnicy mieli uzyskać dostęp do kodu źródłowego rozszerzenia i wgrać zmodyfikowaną, złośliwą wersję do Chrome Web Store, co doprowadziło do strat rzędu około 7 milionów dolarów. Trust Wallet zadeklarował później wypłaty odszkodowań dla poszkodowanych użytkowników oraz wszczął postępowanie mające na celu ustalenie, jak złośliwa kompilacja trafiła do sklepu i jakie luki w procesie publikacji to umożliwiły.

Równolegle użytkownicy Cardano (ADA) byli celem oszukańczych wiadomości promujących fałszywą aplikację Eternl Desktop, co pokazuje, że kampanie phishingowe stanowią zagrożenie wielołańcuchowe (cross-chain threat). Chociaż owe wydarzenia pokazują rosnącą liczbę wektorów ataku — od e-maili po złośliwe rozszerzenia i sfabrykowane aktualizacje — raport Scam Sniffer wykazał, że łączne straty z kampanii phishingowych w kryptowalutach spadły około 88% w 2025 roku w porównaniu z rokiem poprzednim. To sugeruje postępującą poprawę świadomości użytkowników i skuteczności narzędzi obronnych, mimo że zagrożenia nadal występują i ewoluują.

Aby lepiej zrozumieć ten krajobraz ryzyka, warto rozróżnić kilka kategorii incydentów: 1) ataki socjotechniczne (phishing e-mailowy, SMS, social engineering), 2) ataki na łańcuch dostaw oprogramowania (manipulacje w repozytoriach, zainfekowane buildy, złośliwe wersje w sklepach z rozszerzeniami), 3) luki techniczne w smart kontraktach i integracjach portfeli, oraz 4) ataki wykorzystujące skradzione lub wyciekłe klucze API i dane uwierzytelniające. Zrozumienie tych kategorii pomaga priorytetyzować środki ochrony i reagowania.

Praktyczne kroki, by chronić swój portfel

- Nigdy nie wpisuj frazy seed ani prywatnych kluczy na stronie internetowej — prawdziwe portfele i usługi nie będą ich od Ciebie żądać. Fraza seed to klucz do Twoich środków: każda jej ekspozycja oznacza potencjalną utratę aktywów.

- Włącz i używaj sprzętowych portfeli (hardware wallets), takich jak Ledger czy Trezor, szczególnie do przechowywania większych sald. Korzystaj z bezpiecznych, zweryfikowanych rozszerzeń pobranych wyłącznie z oficjalnych sklepów i sprawdzaj recenzje oraz historię aktualizacji.

- Weryfikuj e-maile, sprawdzając domeny nadawców i unikaj klikania linków z licznikami czasu; zamiast tego przejdź bezpośrednio na oficjalne strony. Używaj narzędzi do sprawdzania reputacji domen i zwracaj uwagę na błędy językowe oraz niespójności w treści wiadomości.

- Korzystaj z renomowanych narzędzi do analizy bezpieczeństwa blockchain i śledź komunikaty firm takich jak SlowMist, aby szybko reagować na nowe raporty i zagrożenia. Narzędzia on-chain pozwalają także monitorować podejrzane transakcje i śledzić ścieżkę przepływu skradzionych środków.

- Jeśli podejrzewasz kompromitację, przenieś pozostałe środki do nowego portfela utworzonego offline (cold wallet) i natychmiast unieważnij (revoke) podejrzane zgody (approvals) on-chain — można to zrobić przez interfejsy typu Etherscan, BscScan lub specjalne narzędzia do revoke.

W praktyce warto także stosować dodatkowe warstwy bezpieczeństwa: aktywować uwierzytelnianie wieloskładnikowe tam, gdzie jest to możliwe (zależnie od serwisu, preferować aplikacje TOTP lub klucze sprzętowe zamiast SMS), ograniczać uprawnienia rozszerzeń przeglądarki, regularnie aktualizować oprogramowanie oraz wykonywać audyty własnych ustawień prywatności i backupów. Organizacje i zaawansowani użytkownicy powinni rozważyć wdrożenie polityk bezpieczeństwa, segregacji środków (np. rozdzielenie funduszy na portfele operacyjne i cold storage) oraz monitoringu transakcji w czasie rzeczywistym.

W miarę jak techniki phishingowe ewoluują, czujność wobec spreparowanych e-maili, fałszywych monitów 2FA i złośliwych rozszerzeń Chrome pozostaje kluczowa dla ochrony środków kryptowalutowych. Regularne przeglądy praktyk bezpieczeństwa portfela, edukacja użytkowników i poleganie na zaufanych źródłach informacji oraz analizach incydentów pomogą minimalizować ryzyko utraty aktywów.

Źródło: crypto

Zostaw komentarz